こんにちは、YaaRuu です!

環境を構築・運用をしていく中で、過去にどのような作業を行ったのか確認したい場合があります。

AWS では設定変更履歴や操作のイベントログを記録できるサービスがあります。

1 人で作業する分には必要性は高くないかもしれません。

ですが不正アクセスを受けた場合に何が行われたかを確認できたり、今後構築予定のサインイン通知機能を利用する際に必要となるため設定を行いたいと思います。

今回は AWS アカウント作成後の初期設定 – ログ記録に関する部分を記事にしております。

もしお役に立つような情報があれば幸いです。それではどうぞよろしくお願いいたします。

クリックできる目次

1. 実施する対応概要

本記事では以下の対応を行います。

| 項目 | 利用サービス | 対応理由 |

|---|---|---|

| CloudTrail 証跡の作成 | CloudTrail S3 | AWS マネジメントコンソールなどで操作されたアクションを記録します。設定しなくても直近 90 日間の管理イベント履歴が残りますが、それ以上に履歴を残すために今回は S3 に履歴を保存します。 また今後構築予定のサインイン通知機能を利用するために証跡を設定します。 |

| Config の設定 | Config S3 | リソースの設定変更履歴を記録させるため設定します。設定内容や変更回数などで費用が変動します。 そのため対応有無については、対象となる環境の目的に合わせて検討してください。 |

1. CloudTrail について

AWS CloudTrail とは AWS マネジメントコンソールなどで操作されたアクションなどを記録できるサービスです。

誰がいつ何をしたかなどが確認できます。

2. S3 について

S3 とは「Amazon Simple Storage Service」の略で、データやファイルを保存するオブジェクトストレージサービスです。

画像、動画、バックアップデータなど様々な用途でも使えます。

今回の作業では、CloudTrail や Config の履歴を保存する用途として利用します。

3. Config について

AWS Config とはリソースの設定変更履歴を記録できるサービスです。

いつどのような設定変更があったかを確認したり、各設定がルールに準拠しているかチェックすることもできます。

2. CloudTrail 証跡の作成

CloudTrail では設定しなくても直近 90 日間の管理イベント履歴が残ります。

今回は 90 日以前の履歴を残すため S3 に履歴を保存します。

また、今後構築予定のサインイン通知機能を利用するために証跡を設定します。

おおまかな作業内容は以下の通りです。

- CloudTrail 証跡の作成

※保存先として S3 も作成します。 - S3 ライフサイクルルールの設定

- S3 ストレージレンズの確認

1. CloudTrail 証跡の作成

作業前に少しややこしい内容となりますが、CloudTrail 証跡のリージョンと料金についてざっくり記載します。

CloudTrail 証跡はリージョンごとに複数作成することができます。

また料金については、各リージョン内の管理イベントの最初のコピーは無料で S3 に配信できます。

また AWS マネジメントコンソールで証跡を作成した場合、マルチリージョン証跡として作成されることになります。

今回は AWS マネジメントコンソールを利用して東京リージョンで証跡を作成します。この証跡を作成するタイミングで履歴の保存先となる S3 も一緒に作成します。

その場合、履歴の保存先となる S3 が東京リージョンに作成され CloudTrail 証跡は有効となっているすべてのリージョンで作成されます。

その各リージョンでのイベント履歴が東京リージョンの S3 に保管される流れとなります。

本作業を行うことで各リージョンに CloudTrail 証跡が 1 つ作成されます。

そのため、それ以外で個別に CloudTrail 証跡を作成する場合は料金が発生するため留意してください。

複数の証跡の作成

各リージョン内の管理イベントの最初のコピーは無料で配信されます。例えば、アカウントに 2 つの単一リージョンの証跡、us-east-1 の証跡、us-west-2 に別の証跡がある場合、各リージョンに証跡ログイベントが 1 つだけ存在するため、CloudTrail の料金は発生しません。ただし、アカウントにマルチリージョンの証跡と追加のシングルリージョン証跡がある場合、マルチリージョン証跡は各リージョンで既にイベントを記録しているため、シングルリージョン証跡には料金が発生します。

引用元:CloudTrail 証跡のコスト管理 – AWS CloudTrail

また S3 についても料金についてざっくり記載します。

S3 はデータを保存したり分析したり転送(出入り)したりすることなどで料金が発生します。

今回の作業では証跡から S3 への配信は無料ですが、S3 のデータ保管とリクエスト(PUT、LIST など)は料金が発生しますので意識してください。

※2025 年 12 月現在 S3 標準で東京リージョンであれば以下の通りです。

- ストレージ料金

・最初の 50 TB/月 : USD 0.025/GB

・次の 450 TB/月 : USD 0.024/GB

・500 TB/月以上 : USD 0.023/GB - リクエストとデータ取り出し

・PUT、COPY、POST、LIST リクエスト (1,000 リクエストあたり) : USD 0.0047

・GET、SELECT、および他のすべてのリクエスト (1,000 件のリクエストあたり) : USD 0.00037

・参考 URL

S3 料金

料金 – AWS CloudTrail | AWS

それでは作業を進めていきます。

AWS マネジメントコンソールへサインインします。

作業前に S3 の状況を確認します。

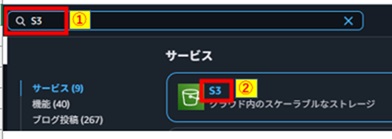

AWS マネジメントコンソール左上の検索バー①に「S3」と入力し、出てきた S3 ②をクリックします。

左上の三本線③をクリックし、左側のツリーのバケット – 汎用バケット④をクリックします。

汎用バケットに何もないことを確認します。

(CloudTrail 証跡作成後にバケットが作成されます)

続いて CloudTrail 証跡を作成していきます。

右上のリージョン部分を変更します。

※下記は東京リージョンに変更する場合の参考画像です。

AWS マネジメントコンソール左上の検索バー⑤に「CloudTrail」と入力し、出てきた CloudTrail ⑥をクリックします。

左上の三本線⑦をクリックし、左側のツリーの証跡⑧をクリックします。

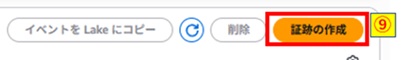

証跡の作成ボタン⑨を押します。

証跡名⑩と証跡ログバケットおよびフォルダ⑪に任意の名前を入力します。

ログファイルの SSE-KMS 暗号化⑫とログファイルの検証⑬のチェックを外します。

その後、次へボタン⑭を押します。

※今回は個人学習用の環境であるため SSE-KMS 暗号化とログファイルの検証を無効にしています。

SSE-KMS 暗号化やログファイルの検証を有効にすることで、ログファイルのセキュリティをさらに強化したり監査プロセスの補助として使用できたりします。

有効に伴い KMS などの料金が発生するため AWS 環境に求められる要件に応じて設定してください。

AWS KMS キーを使用した CloudTrail ログファイル、ダイジェストファイル、イベントデータストアの暗号化 (SSE-KMS)

CloudTrail ログファイルとダイジェストファイルの暗号化と復号にキーを使用できるユーザーを制御できます。要件に応じて、組織のユーザーにキーのアクセス権限を割り当てることができます。

引用元:AWS KMS キーを使用した CloudTrail ログファイル、ダイジェストファイル、イベントデータストアの暗号化 (SSE-KMS) – AWS CloudTrail

CloudTrail ログファイルの整合性の検証

CloudTrail が配信した後でログファイルが変更、削除、または変更されなかったかどうかを判断するには、CloudTrail ログファイルの整合性の検証を使用することができます。この機能は、業界標準のアルゴリズムを使用して構築されています。

引用元:CloudTrail ログファイルの整合性の検証 – AWS CloudTrail

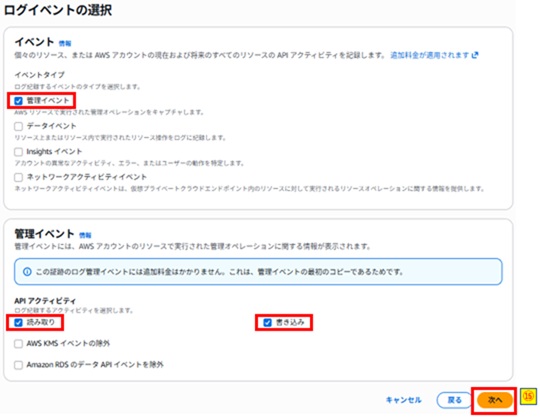

管理イベント、読み取り、書き込みにチェックが付いていることを確認し次へボタン⑮を押します。

表示内容を確認し証跡の作成ボタン⑯を押します。

作成した CloudTrail 証跡が表示されていることを確認します。

S3 バケットも作成されているため確認します。

S3 の画面へ移動します。

AWS マネジメントコンソール左上の検索バーに「S3」と入力し、出てきた S3 をクリックします。

左上の三本線をクリックし、左側のツリーのバケット – 汎用バケットをクリックします。

作成した汎用バケットが表示されていることを確認し、バケット名⑰をクリックします。

アクセス許可⑱をクリックします。

パブリックアクセスをすべてブロックがオンになっていることを確認します。

汎用バケットのパブリックアクセスの管理

すべての Amazon S3 汎用バケットとオブジェクトへのパブリックアクセスを確実にブロックするために、バケットの新規作成時に、4 つすべてのブロックパブリックアクセス設定がデフォルトで有効になります。アカウントに対して [パブリックアクセスをブロック] の 4 つの設定をすべてオンにすることをお勧めします。これらの設定によって、現在および将来のバケットのパブリックアクセスはすべてブロックされます。

引用元:汎用バケットの概要 – Amazon Simple Storage Service

これで CloudTrail 証跡の作成は完了です。

2. S3 ライフサイクルルールの設定

S3 に格納される CloudTrail のログデータについて保存期間を設定します。

S3 ライフサイクルを設定することで、格納されているデータの保存期間を設定したり別の低コストストレージクラスへ移行することができます。

今回は 100 日間保存した後は削除する設定にします。

保存期間をどのぐらいにするのか、一定期間過ぎたら削除するのかコスト効率の高いストレージクラスへ移行するのかなど、求められる要件に応じて設定してください。

管理⑲をクリックしてライフサイクルルールを作成するボタン⑳を押します。

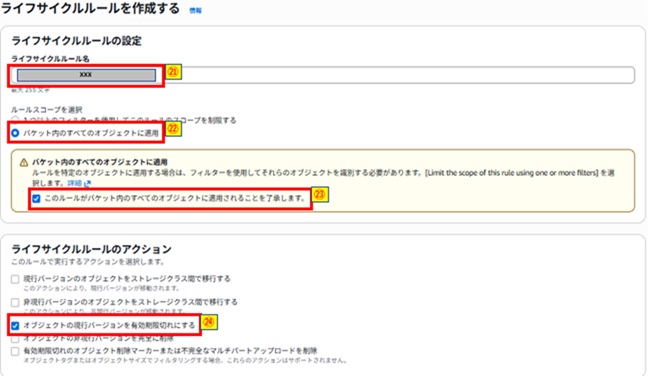

ライフライクルルール名㉑を任意の名前を入力します。

バケット内のすべてのオブジェクトに適用㉒を選択し、このルールがバケット内のすべてのオブジェクトに適用されることを了承します。㉓にチェックを付けます。

オブジェクトの現行バージョンを有効期限切れにする㉔にチェックを付けます。

オブジェクト作成後の日数㉕に 100 と入力しルールの作成ボタン㉖を押します。

作成したライフサイクルルールが表示されていることを確認します。

もし表示されていない場合は更新ボタン㉗を押すなどして確認します。

これで ライフサイクルルールの設定は完了です。

3. S3 ストレージレンズの確認

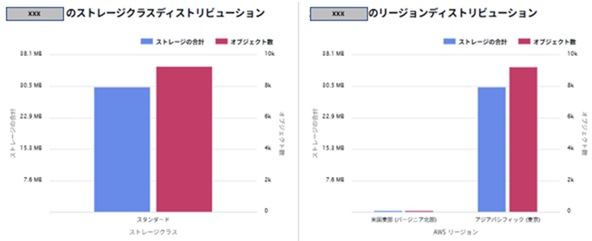

S3 にはストレージレンズ(Amazon S3 Storage Lens)があります。

これは、オブジェクトストレージの使用状況とアクティビティを組織全体で可視化できるクラウドストレージ分析機能です。

ストレージレンズのデフォルトのダッシュボードは「default-account-dashboard」という名前で事前に設定されており無料で利用できます。

S3 がどのような状態か把握するためにも定期的に確認しましょう。

デフォルトダッシュボードの設定を更新することで、メトリクスの選択を無料メトリクスから有料の高度なメトリクスと推奨事項にアップグレードすることも可能です。

S3 画面の左側のツリーのストレージ管理とインサイト – Storage Lens ㉗をクリックします。

ダッシュボード名「default-account-dashboard」㉘をクリックします。

※もし表示されていない場合はリージョンを変更して確認してみてください。

本環境ではバージニア北部リージョンで確認できました。

表示内容を確認します。

※もし下記のような画面が表示されたら日を改めて確認してください。

ストレージの合計容量やオブジェクト数、グラフなどを確認して S3 の状態を定期的に把握しましょう。

※下記はストレージレンズダッシュボードの参考画像です。

3. Config の設定

Config はリソースの設定変更履歴を記録できるサービスです。

今回はリソースの設定変更履歴を記録させるため設定します。

Config は設定内容や変更回数などで費用が変動します。そのため対応有無については対象となる環境の目的に合わせて検討してください。

おおまかな作業内容は以下の通りです。

- Config の設定

※保存先として S3 も作成します。 - S3 ライフサイクルルールの設定

- Config の確認

- 参考:Config 記録の停止

1. Config の設定

Config のリージョンと料金についてざっくり記載します。

Config を利用する場合リージョンごとに有効にする必要があります。

そのため設定変更履歴を記録したいリージョンで有効にします。

料金については連続的な記録と定期的な記録で異なります。

- 連続的な記録

変更が発生するたびに設定項目が配信されます。

これはセキュリティとコンプライアンスの要件を満たし、すべての設定変更を追跡するのに役立ちます。 - 定期的な記録

変更が発生した場合にのみ 24 時間に 1 回設定データが配信されます。

運用計画や監査などのユースケースに役立つ場合があります。

※料金について 2025 年 12 月現在東京リージョンであれば以下の通りです。

- 各 AWS リージョンの AWS アカウントごとに配信される設定項目あたりのコスト

・連続的な記録 : USD 0.003

・定期的な記録 : USD 0.012

・参考 URL

料金 – AWS Config | AWS

今回は東京リージョンとバージニア北部リージョンに Config を設定します。

設定するタイミングで履歴の保存先となる S3 も一緒に作成します。

CloudTrail と同じように S3 のデータ保管とリクエスト(PUT、LIST など)などで料金が発生しますので意識してください。

それでは作業を進めていきます。

AWS マネジメントコンソールへサインインします。

右上のリージョン部分で東京リージョンであることを確認します。

もし作業を行うリージョンでない場合は変更して作業を進めます。

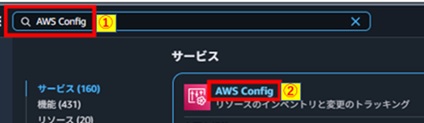

AWS マネジメントコンソール左上の検索バー①に「AWS Config」と入力し、出てきた AWS Config ②をクリックします。

左側のツリーの AWS Config のセットアップ③をクリックします。

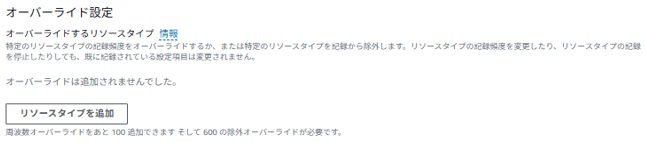

日次記録④を選択し、オーバーライド設定の削除ボタン⑤を押します。

今回は自己学習のため「グローバルに設定されたすべての IAM リソースタイプ」のオーバーライド設定を削除しています。

もしコスト削減したい場合や要件などあれば、その内容に合わせてリソースタイプとオーバーライド内容を追加してください。

削除ボタンを押した後の参考画像です。

S3 バケット名⑥に任意の名前を入力し次へボタン⑦を押します。

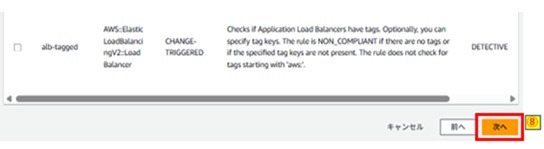

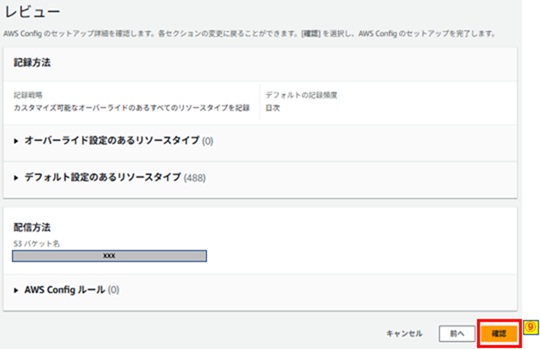

ルールでは何も選択せず下へスクロールし次へボタン⑧を押します。

内容を確認し次へボタン⑨を押します。

ダッシュボードが表示されることを確認します。

これで東京リージョンにおける Config の設定は完了です。

引き続き今回はバージニア北部リージョンにも Config を設定します。

右上のリージョン部分でバージニア北部リージョンに変更します。

先ほどと同様に左側のツリーの AWS Config のセットアップをクリックして設定を進めます。

基本的な設定は先ほどと同様です。

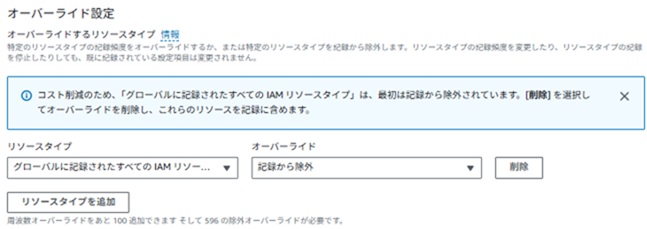

ですがオーバーライド設定「グローバルに設定されたすべての IAM リソースタイプ」については、東京リージョンで記録するようにしているためバージニア北部リージョンでは記録から除外します。

※下記はオーバーライド設定の参考画像です。

また S3 バケット名については一意である必要があるため留意してください。

(東京リージョン時に作成したバケットと同じ名前で新しく作成することはできません)

重要

バケット名は、パーティション内のすべての AWS リージョンのすべての AWS アカウント全体で一意である必要があります。

引用元:汎用バケットの命名規則 – Amazon Simple Storage Service

Config 設定後、同じくダッシュボードが表示されることを確認します。

これでバージニア北部リージョンにおける Config の設定も完了です。

2. S3 ライフサイクルルールの設定

S3 に格納される Config のデータについて保存期間を設定します。

CloudTrail の時と同様に今回作成した各 S3 バケットにライフサイクル設定を行ってください。

(参考項目はこちら)

3. Config の確認

Config の設定を行った翌日以降に確認を行います。

Config 画面へ移動しダッシュボードを確認します。

ダッシュボードでは Config でカウントされた数やリソースのタイプなどを見ることができます。

※下記は Config ダッシュボードの参考画像です。

左側のツリーのリソース⑩をクリックします。

今回は例として作成した S3 を確認します。

リソースタイプ⑪に「AWS S3 Bucket」と入力し選択後、適用ボタン⑫を押します。

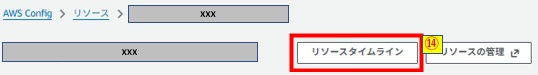

リソース識別子に作成した S3 バケットが出力されるため、その識別子⑬をクリックします。

リソースタイムラインボタン⑭を押します。

対象のリソースに対していつどのようなイベントがあったのか確認できます。

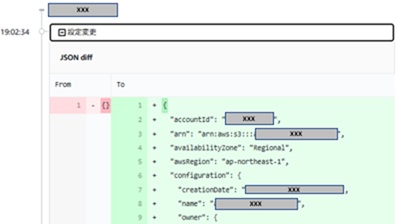

プラスボタンを押すことで内容を閲覧することも可能です。

これらの確認を行う必要がある場合は Config の活用を検討してください。

※下記は設定変更の確認(JSON diff)参考画像です。

4. 参考:Config 記録の停止

もし Config での変更履歴の記録を停止したい場合は次の対応を行います。

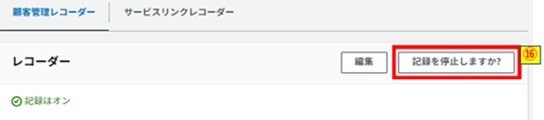

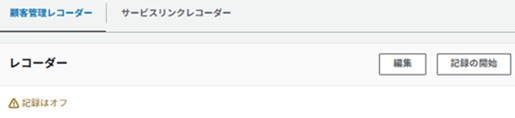

Config 画面へ移動し左側のツリーの設定⑮をクリックします。

記録を停止しますか?ボタン⑯を押します。

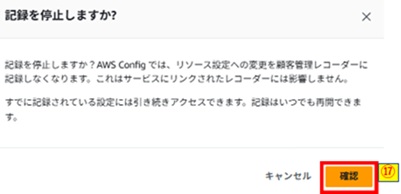

確認ボタン⑰を押します。

記録はオフと表示されていることを確認します。

これで Config 記録の停止作業は完了です。

4. まとめ

この記事では AWSアカウント作成後の初期設定 – ログ記録に関する部分を記載してきました。

過去にどのような作業を行ったのか確認したい場合に CloudTrail や Config サービスが活用できます。

今回 Config では変更履歴の記録のみで利用しましたが、Config ルールを利用すると「CloudTrail が有効になっているか」など設定したルールに準拠しているかチェックすることも可能です。

また、S3 ストレージレンズを利用することでストレージの合計容量やオブジェクト数、グラフなどを確認して S3 の状態を把握することができます。

想定した範囲内の容量に収まっているか、どのバケットデータを低コストストレージクラスへ移行した方が良いかなどコスト最適化の参考にしましょう。

CloudTrail、Config、S3 などのサービスを利用しログを記録することで、不正アクセスを受けた場合に何が行われたかを確認できたり過去にどのような作業を行ったのか確認することに役立ちます。

求められる要件に応じて活用していきましょう。

次回も引き続き AWS アカウントの初期設定について記載します。

IT 応援ブログはあなたの IT ライフを応援します!!

X. 参考

・What Is AWS CloudTrail? – AWS CloudTrail

・What is Amazon S3? – Amazon Simple Storage Service

・What Is AWS Config? – AWS Config